- 정 가

- 22,000원

- 출 간

- 2020-12-22

- 지 은 이

- JIEC기반엔지니어링사업부인프라설계연구팀

- 옮 긴 이

- 김성윤,이레이

- I S B N

- 9791165213824

- 분 량

- 228쪽

- 난 이 도

- 관계없음

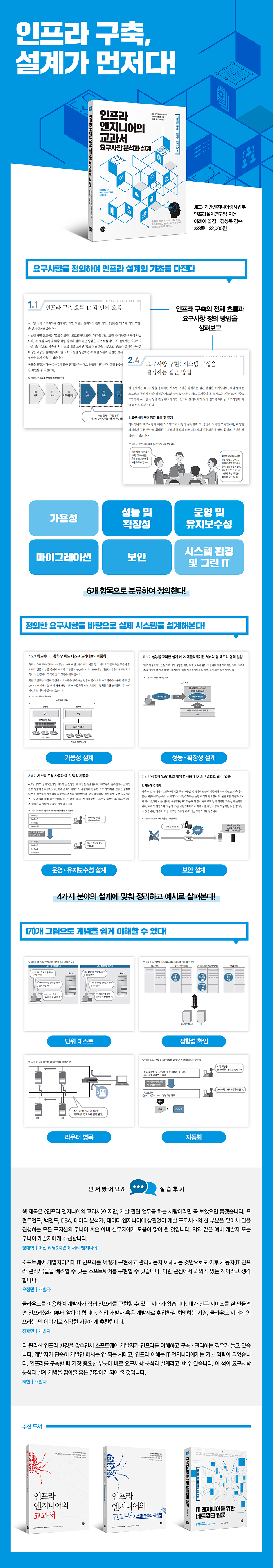

설계가 튼튼해야 유연하고 견고한 인프라를 구축할 수 있다!

인프라, 설계부터 철저히 준비해야 한다

IT 산업이 발전함에 따라 인프라 또한 복잡하고 거대해지고 있다. 점점 더 복잡해지는 인프라 시스템을 구축하는 건 매우 중요하다. 설계를 제대로 하지 않으면 인프라 시스템을 구축할 때 어려움을 겪으며 인프라를 운영하기도 힘들어진다. 인프라를 구축하거나 관리하려면 설계부터 철저히 준비해야 한다.

인프라 설계를 단계별로 정리·정의해야 한다

인프라 설계의 바탕이 되는 인프라 요구사항을 어떤 형태로, 어떻게 결정할지부터 살펴보고, 이러한 요구사항을 바탕으로 시스템 구성과 개발 기능을 명확히 정리한 후 이를 위한 접근 방법까지 다룬다. 또한, 시스템을 구축하는 각 단계, 즉 가용성 설계, 성능·확장성 설계, 운영·유지보수 설계, 보안 설계의 주요 패턴과 선택 기준, 설계 시 고려 사항 등을 설명한다.

0장 IT 인프라란

0.1 IT 인프라란

0.2 IT 인프라의 역할

1장 인프라 구축의 전체 흐름(설계 이전 작업 I)

1.1 인프라 구축 흐름 1: 각 단계 흐름

1.2 인프라 구축 흐름 2: 기획 및 계획 단계

1.3 인프라 구축 흐름 3: 요구사항 정의

1.4 인프라 구축 흐름 4: 설계, 구축, 테스트

1.5 인프라 구축 흐름 5: 운영 및 유지보수와 프로젝트의 라이프 사이클

2장 인프라 요구사항 정의와 비기능 요구사항(설계 이전 작업 II )

2.1 인프라 요구사항 정의

2.2 비기능 요구사항에 대한 과제 해결 첫걸음: 비기능 요구사항 등급 활용

2.3 비기능 요구사항의 개요

__2.3.1 비기능 요구사항 항목 1: 가용성

__2.3.2 비기능 요구사항 항목 2: 성능 및 확장성

__2.3.3 비기능 요구사항 항목 3: 운영 및 유지보수성

__2.3.4 비기능 요구사항 항목 4: 마이그레이션

__2.3.5 비기능 요구사항 항목 5: 보안

__2.3.6 비기능 요구사항 항목 6: 시스템 환경 및 그린 IT

2.4 요구사항 구현: 시스템 구성을 결정하는 접근 방법

3장 요구사항 정의에서 설계로

3.1 설계란 무엇인가

3.2 기본 설계와 상세 설계

3.3 설계 모델 시스템: 3계층 시스템이란

4장 가용성 설계 이론

4.1 가용성 설계: SPOF와 다중화

4.2 다중화 구성 예 1: 서버 하드웨어 이중화

__4.2.1 하드웨어 이중화 1: 전원 공급 장치의 이중화

__4.2.2 하드웨어 이중화 2: 네트워크 어댑터의 이중화

__4.2.3 하드웨어 이중화 3: 하드 디스크 드라이브의 이중화

4.3 다중화 구성 예 2: 서버 이중화

__4.3.1 부하분산 클러스터

__4.3.2 HA 클러스터

5장 성능·확장성 설계 이론

5.1 성능 및 확장성을 고려한 설계

__5.1.1 성능을 고려한 설계 예 1: 서버 메모리와 CPU 선정

__5.1.2 성능을 고려한 설계 예 2: 애플리케이션 서버의 힙 메모리 영역 설정

__5.1.3 성능을 고려한 설계 예 3: 데이터베이스 메모리 설정

5.2 시스템 확장성 확보

__5.2.1 시스템 확장성 확보 1: 스케일업과 스케일아웃

__5.2.2 시스템 확장성 확보 2: 운영할 때의 시스템 확장 예

__5.2.3 시스템 확장성 확보 3: 가상화 서버를 이용한 시스템 확장

6장 운영·유지보수 설계 이론

6.1 시스템 운영 항목 1: 운영 시간

6.2 시스템 운영 항목 2: 시스템 정지 시간

6.3 시스템 운영 항목 3: 백업

__6.3.1 시스템에 장애가 발생했을 때 원인 분석 및 복구

__6.3.2 데이터가 삭제되거나 잘못 갱신한 경우 복구

__6.3.3 시스템 감사 목적의 데이터와 로그의 장기 보관

6.4 시스템 운영 항목 4: 시스템 모니터링

6.5 시스템 운영 항목 5: 운영 조직

6.6 시스템 운영 자동화

__6.6.1 시스템 운영 자동화 예 1: 각종 솔루션 기동 및 정지 자동화

__6.6.2 시스템 운영 자동화 예 2: 백업 자동화

__6.6.3 시스템 운영 자동화 예 3: 작업 실행 순서 자동화

7장 보안 설계 이론

7.1 정보 기술(IT) 보안 대책

7.2 식별과 인증

__7.2.1 ‘식별과 인증’ 보안 대책 1: 사용자 ID 및 비밀번호 관리, 인증

__7.2.2 ‘식별과 인증’ 보안 대책 2: 인증서

7.3 암호화

__7.3.1 암호화 대책 1: PC 대책

__7.3.2 암호화 대책 2: 네트워크 대책

__7.3.3 암호화 대책 3: 서버 대책

__7.3.4 암호화 대책 4: 사람 및 규칙에 대한 내부 대책

7.4 통신 제어

7.5 모니터링 및 감사

7.6 보안 리스크 관리

7.7 바이러스 및 멀웨어 대책

부록 A 상용 시스템 변천 과정

필요한 자료를 선택하세요.

추천도서

이미지 닫기

독자의견 남기기